CRBR Cerberランサムウェアは2つの感染経路 無料ウイルス対策で被害防止

{{{ 2017年6月 更新 }}}

2016年2月に投入された深刻な脅威 Cerber Ransomware / CRBR Encryptor は Windows XP/Vista/7/8/10 パソコンを感染ターゲットにする ランサムウェア の1つです。

画像や文書など特定の拡張子を持つファイルを暗号化して破壊し、この状態を復旧するファイル復号ツール Cerber Decryptor / CRBR Decryptor の購入を名目に仮想通貨ビットコインで身代金を支払うよう要求します。

なお、動作環境ではない Mac OS X、Androidスマホ、iOS(iPhone/iPad)、ガラケー は関係ないので大丈夫です。

■ 神話上の怪物をモチーフ

Cerber ウイルスのロゴマーク

このウイルスは3つの顔を持つ猛犬のキャラクターとして描かれる神話上の怪物 「ケルベロス」「サーベラス」 をモチーフに Cerber(読み方 ケルベル/サーベル) と名付けられたようです。

感染被害は、2016年7月だけでも、201の国および地域で約15万件確認されています

Cerberキャンペーンによる収益は、2016年7月だけで19万5,000ドルに上ります。そのうち、開発者の取り分は約7万8,000ドル。残りは、各キャンペーンでの感染件数や身代金支払額に応じてアフィリエイトに分配されます。

www.checkpoint.co.jp/threat-cloud/2016/08/cerberring.html

セキュリティ会社 Check Point によると、要求に屈した被害者からかすめ取った身代金で Cerber の攻撃者は月に19万5,000ドルも稼いだとか。  <日本円で2,000万円以上の大金

<日本円で2,000万円以上の大金

<日本円で2,000万円以上の大金

<日本円で2,000万円以上の大金■ 偽セキュリティブログに注意

ランサムウェアの駆除方法を紹介するかのよう装い、実際にはユーザーを騙して有償製品のダウンロードを誘導する偽セキュリティブログが存在するのでご注意を~。  <日本語の文章は機械翻訳なのでメチャクチャなこと多し

<日本語の文章は機械翻訳なのでメチャクチャなこと多し

<日本語の文章は機械翻訳なのでメチャクチャなこと多し

<日本語の文章は機械翻訳なのでメチャクチャなこと多し【偽セキュリティブログ例】

http://www.tips2-remove[.]com/jp/

http://www.2-remove-malware[.]com/jp/

http://www.uninstallallmalwares[.]com/

https://www.removeuninstallpcmalware[.]com/

http://www.4-cybersecurity[.]com/jp/

http://www.malwarerid[.]jp/

http://sakujosuru[.]jp/

http://uirusu[.]jp/

http://soft2secure[.]jp/

http://www.2-remove-virus[.]com/jp/

http://www.cyber-securitylab[.]com/jp/

https://howtoremove[.]guide/

https://sensorstechforum[.]com/

脅迫文ファイルと暗号化ファイル

■ 脅迫文ファイル

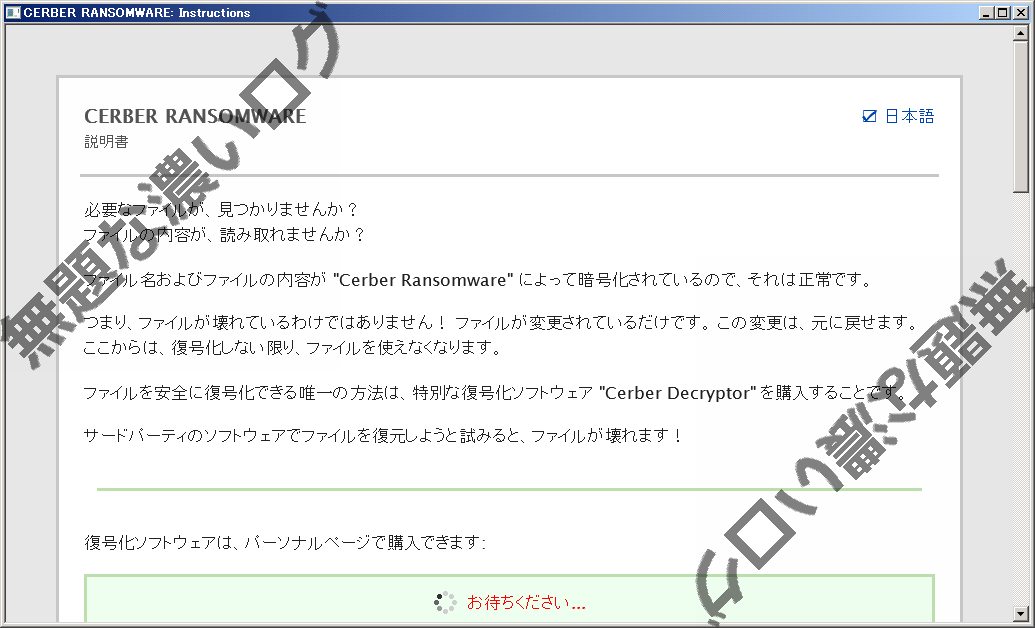

デスクトップや各フォルダに HTMLアプリケーション(拡張子 .hta)、テキストファイル、HTMLファイル を出力し、その内容はランサムウェアの脅迫文です。  <日本語、英語、中国語、韓国語、アラビア語など計13言語に対応

<日本語、英語、中国語、韓国語、アラビア語など計13言語に対応

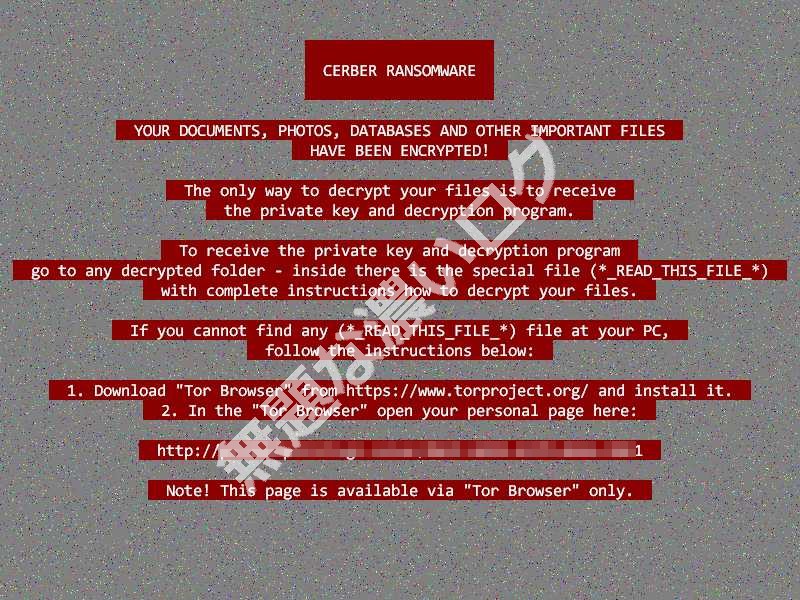

感染後に開かれる.htaファイル

【脅迫文ファイル】

_R_E_A_D___T_H_I_S___[英数字]_.hta / _READ_THIS_FILE_[英数字]_.hta / _!!!_README_!!!_[英数字]_.hta / _READ_THI$_FILE_[英数字]_.hta / _HELP_HELP_HELP_[英数字]_.hta / _HOW_TO_DECRYPT_[英数字]_.hta / _README_[英数字]_.hta / README.hta FireflyFramer

脅迫文ファイルの画面 _R_E_A_D___T_H_I_S___

CERBER RANSOMWARE: Instructions

CRBR ENCRYPTOR: Instructions

説明書

必要なファイルが、見つかりませんか?

ファイルの内容が、読み取れませんか?

ファイル名およびファイルの内容が "Cerber Ransomware" によって暗号化されているので、それは正常です。つまり、ファイルが壊れているわけではありません! ファイルが変更されているだけです。 この変更は、元に戻せます。 ここからは、復号化しない限り、ファイルを使えなくなります。FireflyFramer

ファイルを安全に復号化できる唯一の方法は、特別な復号化ソフトウェア "CRBR Decryptor" を購入することです。サードパーティのソフトウェアでファイルを復元しようと試みると、ファイルが壊れます!

http://fireflyframer.blog.jp/19064296.html

■ 暗号化ファイルの復号

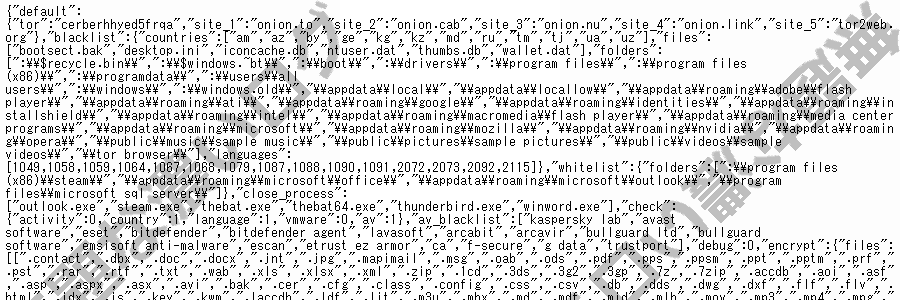

Cerber のバイナリ内に含まれる設定データ

暗号化されたファイルは元のオリジナルのファイル名が認識できないメチャクチャな文字列に変更され、その拡張子は4件ケタのランダムな英数字です。

【暗号化された場合のファイル名と拡張子】

[10ケタのランダム英数字].[4ケタのランダム英数字]

Cerber Ransomware の最初期のバージョンを除いて、その後のランサムウェアのバージョンアップもあって、残念ながら2017年においてもセキュリティ会社から 無料ファイル復号ツール は提供されてません。

【Trend Micro - Ransomware File Decryptor Tool】

2016年7月あたりまで配信されていた Cerber バージョン1系で暗号化されたファイル、かつ一部ファイルの部分的な復号に対応

【Check Point - Cerber Ransomware Decryption Tool】

復号鍵のサーバーに第三者もアクセスできるセキュリティホール(?)を突く形で2016年8月16日に Cerber バージョン1系&2系対応の復号サービスを開始するも、攻撃者側が超速で対処を行って1日も持たずに利用不能に

いちおう Windows に実装されてるボリュームシャドウコピーサービスのバックアップデータが残存してるなら、破壊前のファイルを復旧できる可能性があります。

CRBR Cerber の感染経路とウイルス対策

ウイルス感染キャンペーンが展開されてる間はセキュリティソフトのウイルス定義で黒と判定されない新鮮な亜種検体が逐一投入され続けます。  <イタチごっこ

<イタチごっこ

<イタチごっこ

<イタチごっこ【CRBR Cerber Ransomware ウイルス定義名】

ESET Win32/Filecoder.Cerber

Kaspersky Trojan-Ransom.Win32.Zerber

Microsoft Ransom:Win32/Cerber

Symantec Ransom.Cerber Trojan.Cryptolocker.AH

Trend Micro RANSOM_CERBER

つまり、如何にしてウイルスの侵入を許さないかが Cerber Ransomware / CRBR Encryptor の被害を確実に回避するポイントとなります。

■ 2つのランサムウェア感染経路

Cerber Ransomware / CRBR Encryptor の感染経路は2つあるので、この攻撃に対抗するためセキュリティ製品にすべてを託さずに感染防止する対策をユーザー自ら実施しておきたいです。

- ネットサーフィン中に強制的にインストールさせる

- メールの添付ファイルから自爆感染させる

《1》 ネットサーフィン中に強制インストールさせる

個人や企業が運営していて改ざん被害を喰らってる一般サイトやブログ、侵害された広告配信サーバーを介して Cerber Ransomware / CRBR Encryptor が強制インストールされる攻撃手口です。  <いわゆる 「怪しいサイト」 ではない

<いわゆる 「怪しいサイト」 ではない

<いわゆる 「怪しいサイト」 ではない

<いわゆる 「怪しいサイト」 ではないセキュリティ用語で ドライブバイ・ダウンロード と呼ばれるもので、この攻撃の成立は次の 2つ の条件に当てはまるかどうかです。

- 無料ブラウザアドオン Adobe Flash Player と Java(JRE) を旧バージョンのまま放置して最新版に更新しない

- Windows

Vista/7/8/10 向けに月一間隔で配信される Windows Update を後回しにして、特に Internet Explorer、Microsoft Edge、Microsoft Silverlight を更新せず旧バージョンのまま放置する

それこそ ”壁に穴が開いてる家” の状態では 泥棒が出入り自由 となります。

セキュリティ対策も何も当てはまらない状態を維持する分かりやすいお話で、サポート期間であれば更新作業にお金はかからず無料です。

《2》 メールの添付ファイルを自爆感染させる

英語表記の 迷惑メール(スパムメール) が無差別にバラ撒かれていて、無視できず添付ファイルへ手を伸ばすWindowsユーザーさん自らダブルクリックして開く攻撃手口です。  <手元でも受信してるのが本文の無いメール

<手元でも受信してるのが本文の無いメール

<手元でも受信してるのが本文の無いメール

<手元でも受信してるのが本文の無いメール幸い 『日本語ウイルスメール × Cerber感染』 の組み合わせは確認されてません。  <日本語ウイルスメールはネットバンキング狙いが多い

<日本語ウイルスメールはネットバンキング狙いが多い

<日本語ウイルスメールはネットバンキング狙いが多い

<日本語ウイルスメールはネットバンキング狙いが多い■ 添付ファイルの形式

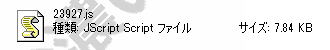

添付ファイルはzip形式で圧縮された状態 で届くことが多く、(そのままでは感染できないので)ユーザーの意思で圧縮アーカイブを解凍・展開する作業が必要です。

次のイメージ画像は手元に届いてる不正なファイルの実物です。

これらファイルは Cerber Ransomware / CRBR Encryptor そのものではなく、外部ネットワークからランサムウェア本体データをヒッソリとダウンロードしてきてシレッと起動する役割を持つダウンローダ型マルウェアです。

具体的にファイルの形式は3パターンに集約できます。

- Windows スクリプトファイル (無料スクリプトウイルス対策)

… ファイルの拡張子 .js .jse .vbs .wsf

- Officeファイル ← 不正なマクロ入り (無料マクロウイルス対策)

… ファイルの拡張子 .doc .docm .xls

- Officeファイル ← 不正なスクリプトファイル.js埋め込み

… ファイルの拡張子 .doc .docx

注目スべきは Windows向け実行ファイル(拡張子 .exe) ではない形式が採用される機会が多いところで、結果的に身代金ビジネスの妨害を企てるセキュリティソフトの検出やスパムフィルタをスリ抜ける事態も発生します。

ウイルスメールの添付ファイル対策

一般的に 『不審なファイルを開かない』 といった精神論的なウイルスメール対策は誰でも思いつきます。  <間違ってはいないけど

<間違ってはいないけど

<間違ってはいないけど

<間違ってはいないけどだた、それが必ずしも難しく ”怪しい” と見抜けないWindowsユーザーさんが存在するのも現実で、何だかんだ最後は ヒューマンエラー によって感染の引き金を引くのが常です。  <確認したい欲求を抑えられず

<確認したい欲求を抑えられず

<確認したい欲求を抑えられず

<確認したい欲求を抑えられずそこでオススメするのが 機能の無効化で不正なファイルを完全に無害化するウイルス対策 です。  <何か専用ソフトを導入する必要もなく無料♪

<何か専用ソフトを導入する必要もなく無料♪

<何か専用ソフトを導入する必要もなく無料♪

<何か専用ソフトを導入する必要もなく無料♪- スクリプトウイルス対策にファイルの拡張子の関連付けや設定を変更する

- ファイアウォールで wscript.exe と powershell.exe の通信をブロックする

- マクロウイルス対策に Word & Excel の設定でマクロを完全に無効化する

怪しいと見抜けずウイルスを踏み抜こうが大丈夫になるので Cerber Ransomware / CRBR Encryptor 以外の ランサムウェア や、同じようなメール配信キャンペーンが実施されてる ネットバンキングウイルスの被害防止 にも役立ちます。

<2017年3月 追記...>

ウイルスメールの感染経路に新たな手法~。

マイクロソフトに成りすます偽メールから誘導リンクを踏ませて Google Chrome の公式サイトを装った偽サイトへ誘導し、アップデートと称して Cerber Ransomware の感染に繋がる不正なファイルを開くよう仕向けると。

<2017年12月 追記...>

東欧ルーマニアでランサムウェア CTB-Locker や Cerber Ransomware(CRBR Encryptor) の拡散に関与したサイバー犯罪グループを摘発したそうです。

・ Five arrested for spreading ransomware throughout Europe and US - Europol

https://www.europol.europa.eu/newsroom/news/five-arrested-for-spreading-ransomware-throughout-europe-and-us

https://www.europol.europa.eu/newsroom/news/five-arrested-for-spreading-ransomware-throughout-europe-and-us

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪