CryptoWallファイル暗号化ウイルス 身代金ランサムウェアでお金儲けウハウハ?

Windowsユーザーをターゲットに、人質にとしてファイルを暗号化(破壊)し、身代金の支払いを要求してくる極悪ウイルス…

CryptoWall

(クリプト ウォール)

(クリプト ウォール)

というのが今週初めらへんから確認されてるみたいです。  <身代金型ウイルス!

<身代金型ウイルス!

これは以前は CryptoDefense(クリプト ディフェンス)と名乗っていたランサムウェアの続編バージョンであり、同系統のランサムウェア CryptoLocker(クリプト ロッカー)とは別モノになります。

■ CryptoLocker を模倣して 1 カ月で 34,000 ドルを稼いだ CryptoDefense (Symantec)

http://www.symantec.com/connect/ja/blogs/cryptolocker-1-34000-cryptodefense

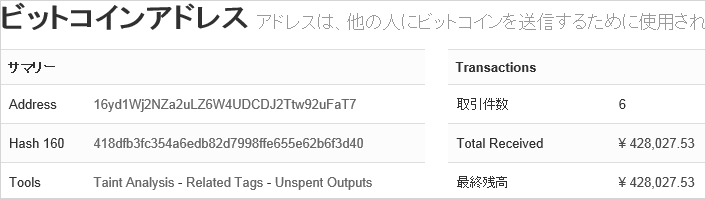

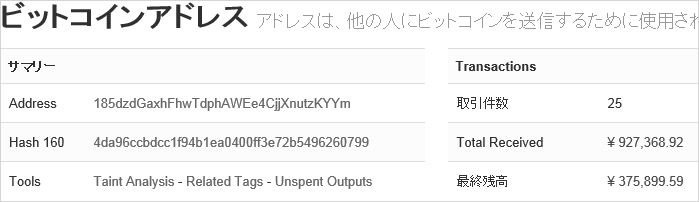

この CryptoWall の身代金支払い用ウォレット(財布)のURLアドレスです。

◆ hxtps://kpai7ycr7jxqkilp.torexplorer.com/2ts0

◇ http://blockchain.info/ja/address/16yd1Wj2NZa2uLZ6W4UDCDJ2Ttw92uFaT7?currency=JPY

◆ hxtps://kpai7ycr7jxqkilp.torexplorer.com/3vhc

◇ http://blockchain.info/ja/address/185dzdGaxhFhwTdphAWEe4CjjXnutzKYYm?currency=JPY

500ドル相当(日本円で約5万円)の額を仮想通貨ビットコイン(単位BTC)で支払うよう要求していて、支払わずに時間が経過してしまうと、イヤらしく2倍の1,000ドルへ引き上げると脅します。

ビットコインの取引の流れをチェックしてみると、記事を書いてる時点で、上の方は5月6日を最初に約40万円分、下の方は5日を最初に約90万円分の入金が確認できます。

CryptoWall 本体実行ファイルと暗号化されたファイル

手元では CryptoWall(クリプト ウォール) の実行ファイルが3ヶ所に投下され、ランダム文字列のところは、アルファベット小文字と数字で長さが7~8文字となってます。

・ C:\Users\[ユーザー名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\[ランダム文字列].exe

・ C:\Users\[ユーザー名]\AppData\Roaming\[ランダム文字列].exe

・ C:\[ランダム文字列]\[ランダム文字列].exe

暗号化する作業がすべて完了したら、役目を終えたこの実行ファイルは削除される?

また、ファイルを暗号化した趣旨と身代金支払い用のページヘ誘導する無害なファイルが各フォルダごとに3つ作成されます。

DECRYPT_INSTRUCTION.HTML

DECRYPT_INSTRUCTION.TXT

DECRYPT_INSTRUCTION.URL

暗号化されたファイルたちは、Windowsの [以前のバージョン]機能 で復元できる可能性はいちおうあります。

ただ、暗号化されたファイルそのものから元に戻す復元・復号は、残念ながら(現時点で)身代金支払い以外で不可能となっており、復旧はかなり厳しめやも。

● 以前のバージョンのファイル: よく寄せられる質問 (Windows ヘルプ)

http://windows.microsoft.com/ja-jp/windows/previous-versions-files-faq

● CryptoWall and DECRYPT_INSTRUCTION Ransomware Information Guide and FAQ (Bleeping Computer)

http://www.bleepingcomputer.com/virus-removal/cryptowall-ransomware-information

暗号化したファイルを元に戻す復号ツール

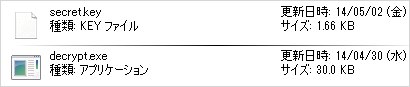

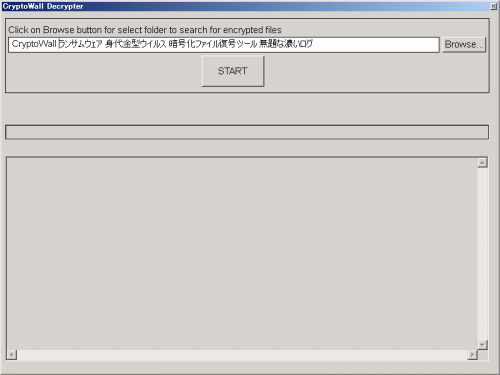

仮に要求に屈してビットコインで身代金を支払うと、暗号化されたファイルを解除して元に戻してくれる復号ツール(CryptoWall Decrypter)をゲットできます。

暗号解除の鍵ファイルとCryptoWall Decryptor実行ファイル

CryptoWall Decryptorのメインウィンドウ

この CryptoWall ウイルスの感染経路は、以前のブログ記事でも紹介してるように2系統あります。

【1】 英語などで記載されてる偽メールに添付されてるウイルス(主にUpatreウイルス)を自爆感染して CryptoWall が送り込まれてくるパターン

☆ 日本語表記の偽メールは確認されてません

【2】 ネットサーフィン中にハッキング被害を受けてるサイトを偶然訪問したり、侵害された正規広告配信ページを読み込んでしまったり、ドライブバイ・ダウンロード攻撃からウイルス強制感染となって CryptoWall が送り込まれるパターン

☆ 「怪しいサイトにアクセスしない」といった対策が無意味

<追記...>

【2】の感染経路となったパターン事例をいろいろ紹介です。

ブログ作成ツール WordPress を使用していた正規のブログたちが改ざん被害を受けて、CryptoWall(クリプト ウォール) ウイルスをバラ撒いた例です。

■ Hacked Wordpress Sites Lead to Exkits, CryptoWall (Blue Coat)

http://www.bluecoat.com/security-blog/2014-05-09/hacked-wordpress-sites-lead-exkits-cryptowall

正規の広告配信ネットワークが侵害され、著名な企業サイト(インド版 ebay.in、米ディズニー go.com、英紙ガーディアン theguardian.com など)経由で、CryptoWall ウイルスがバラ撒かれた例です。

■ RIG Exploit Kit Strikes Oil (Cisco)

https://blogs.cisco.com/security/rig-exploit-kit-strikes-oil.

正規の広告配信ネットワークが侵害され、著名な企業サイト(米ニュースサイト ハフィントン・ポスト、米不動産情報サイト Zillow など)経由で、CryptoWall ウイルスがバラ撒かれた例です。

■ Booby-trapped Hugo Boss Advert Spreads Cryptowall Ransomware (Malwarebytes)

https://blog.malwarebytes.org/malvertising-2/2015/04/booby-trapped-hugo-boss-advert-spreads-cryptowall-ransomware/

いわゆる”怪しいサイト”な海外のポルトサイトがハッキングされ、CryptoWall ウイルスがバラ撒かれた例です。

■ Adult site Xtube compromised, serving exploits (Malwarebytes)

https://blog.malwarebytes.org/exploits-2/2015/03/adult-site-xtube-serves-malware-via-neutrino-ek/

インドネシアの著名なIT情報サイトがハッキングされ、CryptoWall ウイルスがバラ撒かれた例です。

■ Malvertising on Indonesian portal gopego.com delivers Cryptowall 3.0 (Cyphort)

http://www.cyphort.com/gopego-malvertising-cryptowall/

正規の広告配信ネットワークに不正なページが出稿され、CryptoWall ウイルスがバラ撒かれた例です。

■ Popcash Malvertising Leads to CryptoWall (Malwarebytes)

https://blog.malwarebytes.org/malvertising-2/2015/06/popcash-malvertising-leads-to-cryptowall-3-0/

『怪しいサイトに行かない!(ドヤ顔)』

⇒ 現実に起こってる状況とズレてる無能なウイルス対策w

⇒ 現実に起こってる状況とズレてる無能なウイルス対策w

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪