お客様のファイルをCrypt0L0ckerウイルスによって暗号化しました ランサムウェア感染被害

昨日記事を投稿したけど、Windowsパソコンをターゲットにファイルを暗号化して破壊し、ファイルの復元・復旧に盾に身代金を要求するランサムウェアの1つ

TorrentLocker

「Crypt0L0cker」(アルファベットの o を数字のゼロで表記)を名乗るランサムウェアの挙動を確認するため、現物を手元のWindowsパソコン上で今日感染してみました~。

ramsom(身代金) + software = ransomware

ファイルの暗号化による破壊

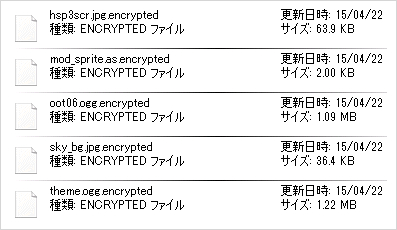

まず目に見えるウイルス感染症状として、文書ファイルや画像ファイルの拡張子に「~.encrypted」を付け足して内部データを暗号化され開けなくなります。  <破壊じゃ~!

<破壊じゃ~!

<破壊じゃ~!

<破壊じゃ~!

例) hoge.jpg ⇒ hoge.jpg.encrypted

自ら”ウイルス”を名乗る日本語の脅迫文

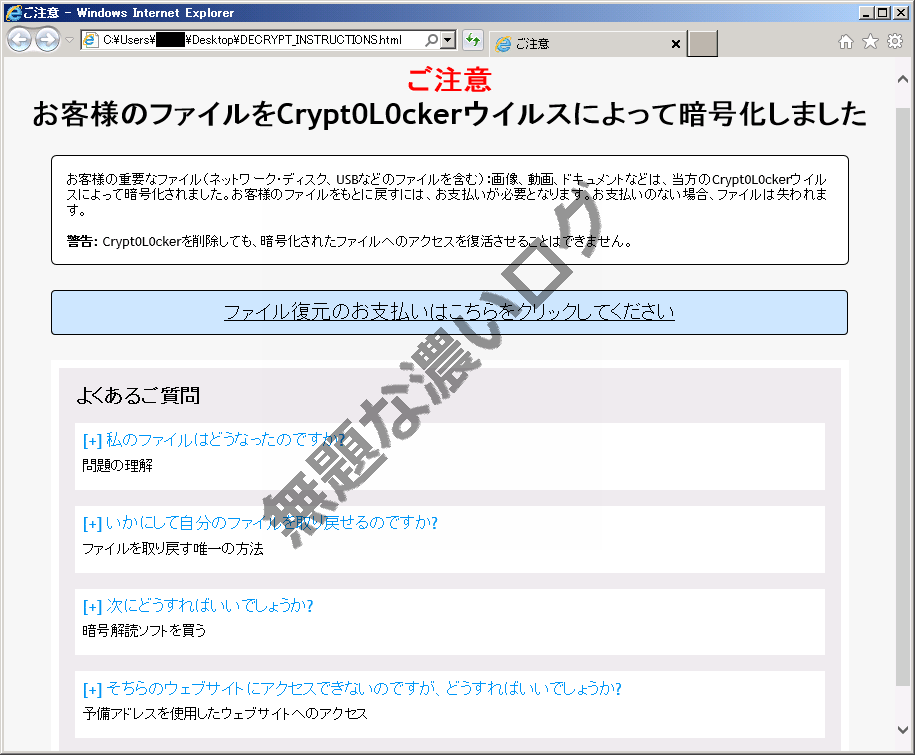

脅迫文が記載されたHTMLファイルとテキストファイルが各フォルダに新規作成されていきます。 (ファイル自体は無害)

DECRYPT_INSTRUCTIONS.html ←

DECRYPT_INSTRUCTIONS.txt

まともな日本語の文章で脅迫するCrypt0L0cker!

ご注意

お客様のファイルをCrypt0L0ckerウイルスによって暗号化しました

お客様の重要なファイル(ネットワーク・ディスク、USBなどのファイルを含む):画像、動画、ドキュメントなどは、当方のCrypt0L0ckerウイルスによって暗号化されました。お客様のファイルをもとに戻すには、お支払いが必要となります。お支払いのない場合、ファイルは失われます。

警告: Crypt0L0ckerを削除しても、暗号化されたファイルへのアクセスを復活させることはできません。

(~以下略~)

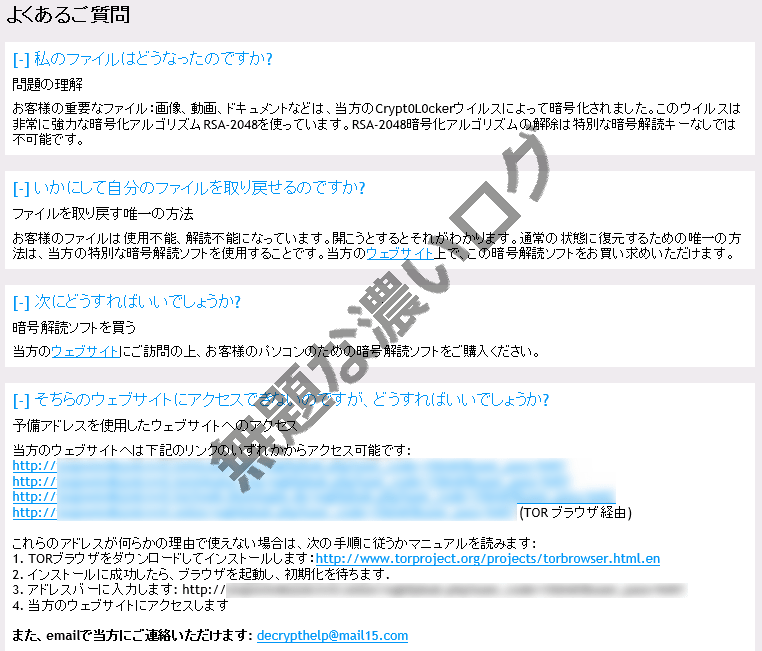

「よくあるご質問」項目の中身はこんな感じになってます。

驚いたのが、日本語の文章が普通すぎて文法に明らかな不自然さも見られず、機械翻訳ではないネイティブの人間が日本語翻訳に携わってる!?

ちなみに、日本語以外にも東アジアや東南アジアの言語に今回対応されてます。

■ タイ語バージョンだとこうなる

http://www.thaiseoboard.com/index.php?topic=367987

■ 台湾でも

http://www.mobile01.com/topicdetail.php?f=508&t=4356912&p=2

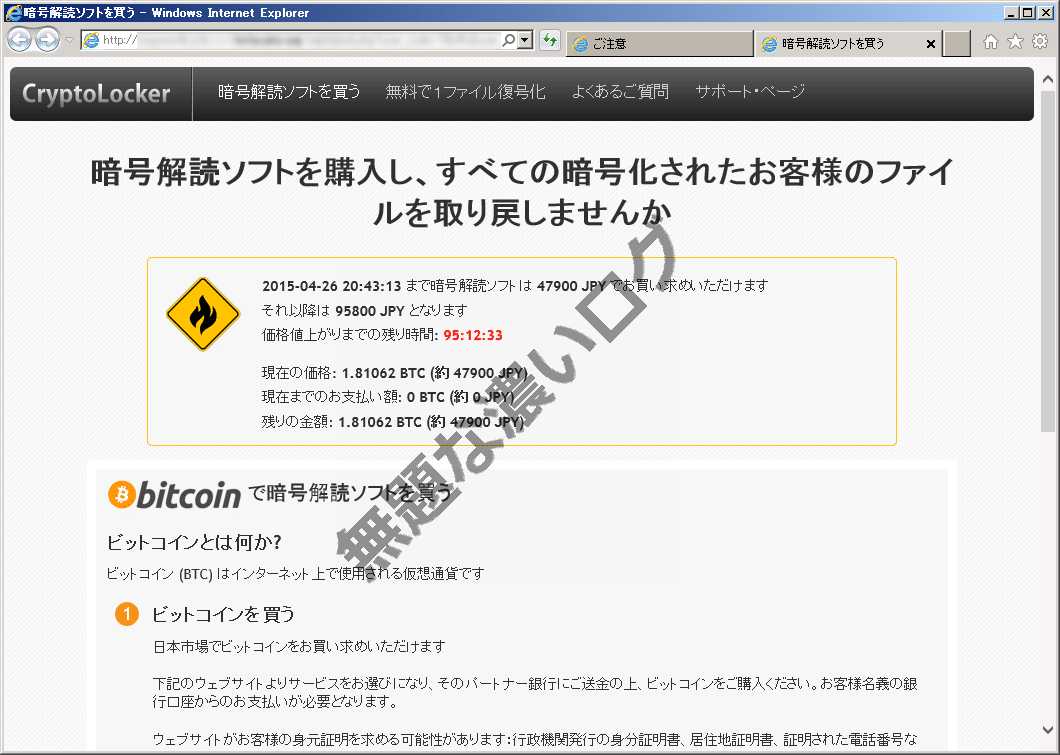

身代金約5万円 暗号解読ソフトの購入を要求

匿名通信Torネットワーク上に用意されてる身代金支払いページでは、『暗号解読ソフトを購入し、すべての暗号化されたお客様のファイルを取り戻しませんか』として仮想通貨Bitcoinを要求します。

ここも日本語がバッチリ完璧という…。

購入代金として身代金47,900円相当をBitcoinで

一定時間経過してしまうと2倍に引き上げて95,800円相当

左上に「CryptoLocker」ロゴマークが見えるけど、ネットワーク崩落済みのランサムウェア CryptoLocker と名前を似せてるだけで、種類が異なる別モノです。

このランサムウェア Crypt0L0cker は、一般的に TorrentLocker として以前から確認されていたものになります。

[4月24日 追記...]

セキュリティ会社からCrypt0L0ckerウイルスのニュースが出ました。

● ランサムウェアによる攻撃が極東地域でも拡大 (Symantec)

http://www.symantec.com/connect/node/3405081

● 身代金要求文書が日本語化されたランサムウェア「TorrentLocker」亜種を確認 (Canon IT Solutions)

http://canon-its.jp/eset/malware_info/news/150423_3/

● 日本語対応したCryptoランサムウェアを国内で確認 (Trend Micro)

http://blog.trendmicro.co.jp/archives/11378

TorrentLockerそのものの駆除削除

Windows向けフリーソフトの「Malwarebytes Anti-Malware」「Microsoft Safety Scanner」でウイルススキャンを実施しましょう。

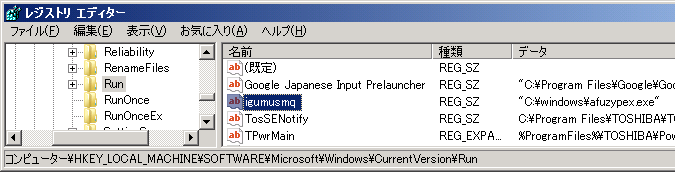

いちおう上級者向けとして、記事執筆時点での起動用パラメータが設定されてるレジストリとファイルの位置はこんな感じ。

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

項目名 → [ランダム文字列]

データ → C:\Windows\[ランダム文字列].exe

● ランダム文字列は感染マシンごとにバラバラ (アルファベット小文字+長さ8文字)

● データのところがTorrentLockerウイルス本体のファイルパスになる

破壊されたファイルを復号するのは、要求に屈して身代金の支払いに応じるしかないはずで、淡い期待だけどWindowsのシャドウコピーのバックアップデータが残っていて復元・復旧できないか Shadow Explorer で確認どぞ。

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪