doc/xlsファイルでPowerShell悪用 マクロウイルス添付メールの対策2つ

イギリスの付加価値税(VAT)の払い戻し通知を装った英語表記の 迷惑メール(スパムメール) の紹介です。

件名 Successful Receipt of Online Submission for Reference [数字]

Thank you for sending your VAT Return online. The submission for reference [数字] was successfully received on [年月日 時間] and is being processed. Make VAT Returns is just one of the many online services we offer that can save you time and paperwork.

For the latest information on your VAT Return please open attached report.

The original of this email was scanned for viruses by the Government Secure Intranet virus scanning service supplied by Cable&Wireless Worldwide in partnership with MessageLabs. (CCTM Certificate Number 2009/09/0052.) On leaving the GSi this email was certified virus free.

Communications via the GSi may be automatically logged, monitored and/or recorded for legal purposes.

別に日本国内のユーザーを狙ったスパムではなく、英文メールそのものはハッキリ言って別にどうでもいいです。

■ 添付ファイルはワードファイル

問題なのは、この迷惑メールに添付されていた ファイルの種類 で、それは Microsoft Office の ワードファイル(拡張子 .doc) でした。

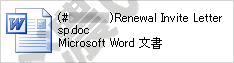

迷惑メールの添付ファイル拡張子.doc 実例

【Wordファイルの詳細】

ファイル名 (#[数字])Renewal Invite Letter sp.doc

MD5 0e695100c007f29626264685205529f0

www.virustotal.com/ja/file/66fef93c2746a3c9ec84cdb76175ef555cfa6495b2c14037f7b18f36e6497575/analysis/1438080189/

【セキュリティソフトの検出名例】

avast MW97:Downloader-BL [Trj]

AVG MW97:Downloader-BL [Trj]

Avira HEUR/Macro.Downloader

BitDefender W97M.Downloader.CDL

ESET VBA/TrojanDownloader.Agent.YU

Kaspersky Trojan-Downloader.VBS.Agent.anx

McAfee W97M/Downloader.ajz

Microsoft TrojanDownloader:O97M/Bartallex

Sophos Troj/DocDl-VQ

Symantec W97M.Downloader

Trend Micro W2KM_BARTALLEX.CPH15B2

.doc ファイルを何となしにポチポチッとダブルクリックして開きかねないけど、この正体は 不正なマクロの処理を含んだ Office ファイル です。

いわゆる マクロウイルス で危険!

- ワードファイル … 拡張子 .doc .docm

- エクセルファイル … 拡張子 .xls .xlsm

マクロウイルスは、日本とか言語の設定にいっさい関係なく Windows XP/Vista/7/8/10 上で影響のある脅威です。

ワードファイル開くと文字化け現象?

ただ、Microsoft Office はデフォルトのセキュリティ設定でマクロの機能が無効になってます。

つまり、いきなり問答無用で攻撃処理が発動してしまうことはありません。

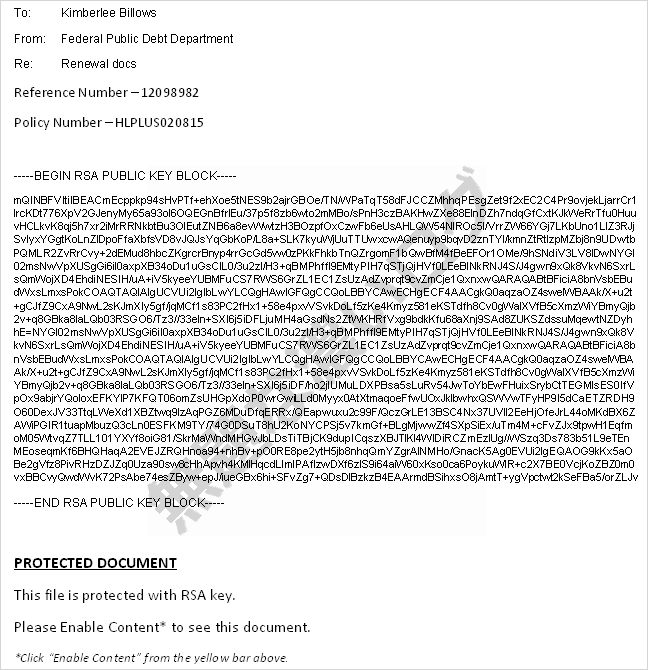

そこで、攻撃者は巧妙なトラップを用意しており、この不正なワードファイルの場合は Microsoft Word で開いた直後に 文書の内容が文字化けして正常に表示されない状態 を演出してきました。

文字化けで文書の内容が分からない?

【Word文書の内容】

PROTECTED DOCUMENT

This file is protected with RSA key. Please Enable Content* to see this document. *Click “Enable Content” from the yellow bar above

【日本語訳】

保護された文書

このファイルはRSAキーで保護されてます この文書を表示するにはコンテンツを有効化※してください ※上の黄色バーにある [コンテンツの有効化] をクリックする

こうして文字化けの状態を解消するため、マクロを手動で許可するよう仕向ける というトラップになってます。  <ユーザーの心を操り無効になってるマクロを許可させる

<ユーザーの心を操り無効になってるマクロを許可させる

<ユーザーの心を操り無効になってるマクロを許可させる

<ユーザーの心を操り無効になってるマクロを許可させるマクロ有効でネットバンキングウイルス感染

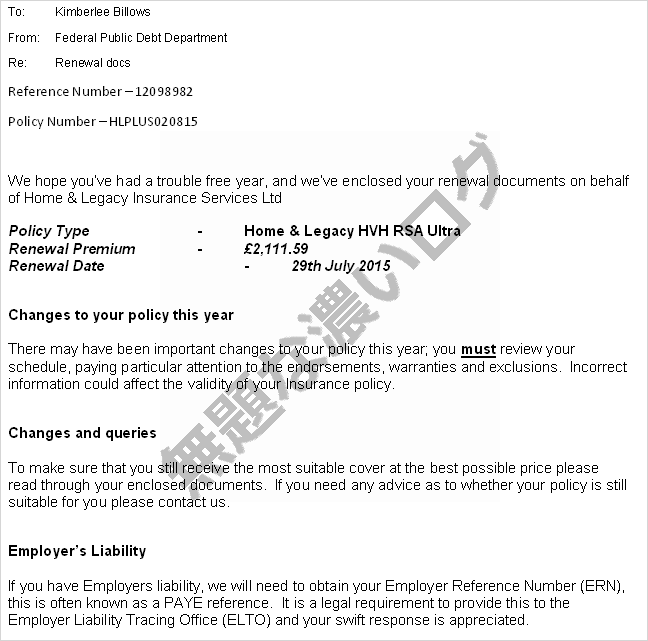

今回は、あえてウイルスメール攻撃者の指示に従い、Microsoft Office の コンテンツを有効化(→ マクロが有効になる) ボタンをポチッと押しました。

すると、文字化けしていて読み取れない文書が正常に表示され、金銭の請求書と思しき中身をキッチリ確認できるようになった~。

マクロを許可すると文字化け現象が開所する

ただ、その裏側では大変なことが起こっていて、ユーザーに気づかないうちに不正な攻撃処理が発動してます。

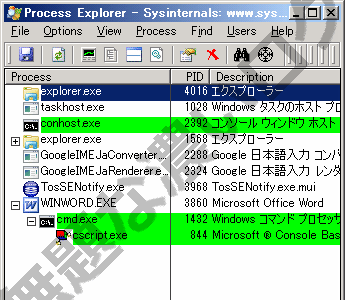

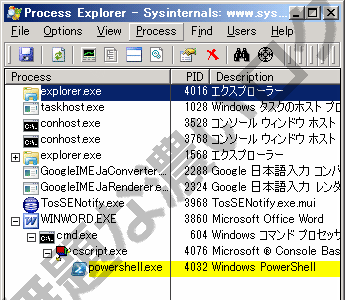

その時の Windows のプロセスの様子がコチラ♪

↓ ↓ ↓

【Windows のプロセスの様子】

WINWORD.EXE

└ cmd.exe

└ cscript.exe└ powershell.exe

Windows PowerShell(powershell.exe) を悪用して、外部サーバーからネットバンキング不正送金ウイルス 「Dridex/Dyre」 の実行ファイルをダウンロードしてきて感染させます。

無料でウイルス感染回避対策

次のような精神論的なウイルス対策を見かけます。

- 怪しいメールを開くな!

- 怪しいファイルを起動するな!

ただ、現実は厳しくて、セキュリティ製品の脅威判定が後手に回り、さらに ”怪しい” と見抜けないユーザーさんがマクロウイルスを躊躇せず踏み抜きます。

- ワードファイルは通常でもメールでやり取りされる形式

→ メールがスパムフィルタをスリ抜ける恐れ

→ 文書ファイルは安全としてユーザーの警戒心が緩い

- マイクロソフト由来の正規の実行ファイルが攻撃に悪用される

→ セキュリティ製品をスリ抜ける恐れ

- ユーザーの心を操ってマクロを有効化させる

→ 攻撃の発動をユーザーの意思で許可する形だから手に負えない

そんなこんなでも、ウイルス感染を高確率で成立させない強力な無料ウイルス対策2つで、100%確実に攻撃を切り抜けることができます。

【1】 マクロウイルスを無害化する対策

【2】 PowerShell を悪用するウイルス感染攻撃の対策

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪