初回投稿 2018年1月20日

最終更新 2019年5月26日

最終更新 2019年5月26日

【危険】日本郵便お荷物のお届け不在? 迷惑ショートメール正体とウイルス対策1つ

運送会社の 佐川急便株式会社 や 日本郵便(郵便局) の名前が悪用されてます!

もっともらしく荷物の配達と不在の通知と称して、佐川急便や郵便局から送信されてきたかのよう装った日本語表記の迷惑メール… 正確に言うと SMS 形式の迷惑メールが無差別に配信されてます。

【不正なショートメール例1】 Firefly

お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。下記よりご確認ください 無題な濃いログ 配送は下記よりご確認ください http:// ~

【不正なショートメール例2】 Firefly

お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。下記よりご確認ください 無題な濃いログ 配送物は下記よりご確認ください http:// ~

【不正なショートメール例3】 Firefly

お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました。下記よりご確認ください 無題な濃いログ 追跡番号 [数字] http:// ~

「お荷物のお届けにあがりました」 を実行しようにも、実現できずに 「不在の為持ち帰りました」 というシチュエーション…。

必ずしも不自然とは言えない現実味のある光景だから、ついついメールに目が留まってしまいホント危ないです。

電話番号宛ての SMS 迷惑メール

ただ、迷惑メールは SMS 形式の ショートメール であることに注目スべきです。

- キャリアで異なる SMS 形式のメールサービス名

「ショートメール」

「ショートメッセージサービス」

「Cメール」 - URL 含むメッセージ、絵文字データのやり取りができる

ファイルは送信できない - SMS ショートメールの利用料金は?

メール受信: 無料

メール送信: 有料

これは、Eメールとは異なり 電話番号を宛て先として送受信 できるサービスなので、不正なショートメールが スマホ や ガラケー の間で拡散しています。

= 不正なショートメール送信の電話番号 =

080~ / 090~ / 070~

0109000 / 010 90 00 / Reject

080~ / 090~ / 070~

0109000 / 010 90 00 / Reject

なお、佐川急便や郵便局は Eメール宛て に通知するサービスは公式に提供しているものの、ショートメールで連絡をする形でないとして注意を促しています。

佐川急便 WEBトータルサポート 各種メール通知サービスについて

https://www.sagawa-exp.co.jp/service/wts/mail.html

佐川急便を装った迷惑メールにご注意ください

https://www2.sagawa-exp.co.jp/whatsnew/detail/721/#c26

日本郵便 eお届け通知(メールでお知らせ)

https://www.post.japanpost.jp/service/e_assist/notice_mail.html

当社の名前を装った迷惑メール及び架空Webサイトにご注意ください

https://www.post.japanpost.jp/notification/notice/2019/0507_01.html

■ 電話番号が ”流出” した!?

電話番号は単なる 数字の羅列 です。

つまり、外部に電話番号のデータが流出したワケではなく、日本で携帯電話の番号として使われる数値(090~、080~、070~)を無作為に生成して、佐川急便や郵便局を名乗る不正なショートメールがバラ撒かれてます。

誘導先は偽のホームページ

SMS ショートメール 「お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました」 の誘導先は?

リンク先へアクセスすると、正規ホームページ 『佐川急便株式会社<SGホールディングスグループ>』『郵便局 | 郵便局株式会社』 と 瓜二つの外観デザインに偽装されてある不正なページ が表示されました。

偽サイトのスクリーンショットがコチラ♪

■ 誘導先 URL は佐川急便や郵便局とは違う!

この偽サイトの URL には特徴があります。

- いちおう ”sagawa~”、”mailsa~”、”qwe~”、”jppost~” といったキーワードが含まれている

- 佐川急便株式会社 sagawa-exp.co.jp、日本郵便株式会社 japanpost.jp とは異なる別モノのドメイン名が使われている!

【ショートメールからの偽サイト誘導 URL 例】

bit.ly/***

***.tumblr.com

jppost-***.com

jppost-***.com:81

sagawa-***.com

sagawa-***.com:81 Firefly

mailsa-***.com

mailsa-***.top

qwe-***.top Firefly

***-sagawa.com

***-softbank.com:81

sagawa-***.cn Firefly

nttdocomo-***.com

yamato-***.com

jppost-hi[.]com jppost-aki[.]com mailsa-wwr[.]com sagawa-byb[.]com sagawa-eya[.]com sagawa-hii[.]com sagawa-ima[.]com sagawa-ose[.]com sagawa-oso[.]com sagawa-wow[.]com sagawa-info[.]com sagawa-wow[.]com sagawa[.]top sagawa[.]vip sagawajp.gnway[.]cc sagawaexp.gnway[.]cc sagawa-exp.gnway[.]cc sagawaa-express[.]com sagawa.oicp[.]io sagawa-co-jp[.]com sa-sagawa[.]com など Firefly

不正な Android アプリのインストール誘う

この不正なホームページの目的は?

「貨物追跡サービス [インストール]」「速達便をダウンロードされますので、ダウンロード後にインストールしてください」 と称して、スマホ画面のタップを誘います。

そして、荷物を追跡する Android アプリをダウンロードする流れになるけど、その素性不明なファイルの正体は コンピュータウイルス です。

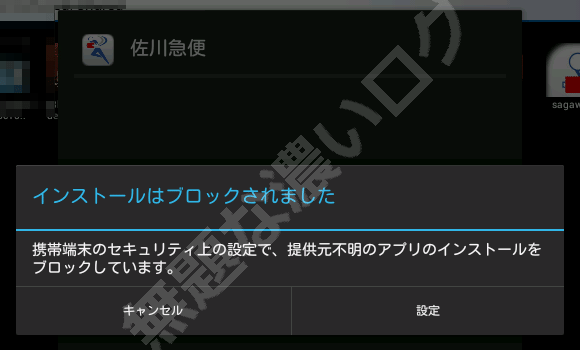

■ インストール危険! 感染しない無料ウイルス対策

実は、お金のかからない無料ウイルス対策が Android 端末に最初から実装されてあり、sagawa.apk や jpopost.apk のウイルス感染は確実に回避できます。

- 佐川急便や郵便局を騙るウイルスの配布場所は?

Google 公式のアプリ配信マーケット Google Play ではない

→ いわゆる ”野良アプリ” とか ”勝手アプリ” と呼ばれているブツ - Android のセキュリティ設定で [提供元不明のアプリ] を無効に設定する

→ 不正なアプリを Android 端末に100%インストールできない!

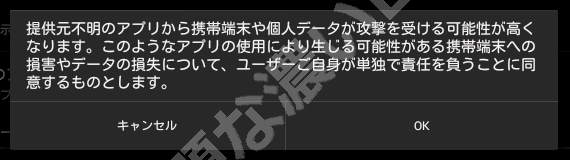

■ セキュリティを切り替えるよう偽の指示

ただ、 ウイルス攻撃者側もそんな事情を承知しています。

この偽サイトでは、セキュリティの設定を切り替える方法を図入りで解説した上で、不正な Android アプリのインストールする方法を案内 しています。  <周到すぎ

<周到すぎ

<周到すぎ

<周到すぎこのウソのガイドを真に受けて実行してしまうと、一環の終わりです。

スマホユーザーの 心を操る戦略 が投入されている最大の理由は、強制的にウイルス感染は実現できないからです。  <自爆感染させるしかない

<自爆感染させるしかない

<自爆感染させるしかない

<自爆感染させるしかない【感染するにはユーザーのアクションが必須】

佐川急便や郵便局に成りすました不正なショートメールを受信

・ そのメッセージを単に読んだ

・ 迷惑メールのリンクをタップし、ブラウザが開いて偽サイトが表示された

→ ウイルス感染段階にまだ至ってないから安全セーフ♪

配布されてる .apk ファイルが Android 端末にダウンロードされた

→ ウイルス感染直前であって、感染してないからギリギリまだセーフ♪

Android 端末に手動インストールして、さらにホーム画面で偽アプリを開いた

→ すでに Android 端末はウイルス感染したのでアウト

iPhone は sagawa.apk/jppost.apk 大丈夫?

sagawa.apk / jppost.apk アプリは、Android OS を搭載するスマホやタブレット以外の環境では、いっさいインストールできません。

iOS アプリは Android 上で動かない

Android アプリは iOS 上で動かない

つまり、次の環境は、迷惑メール 「お客様宛にお荷物のお届けにあがりましたが不在の為持ち帰りました」 からのウイルス感染は通常起こらないから大丈夫です。

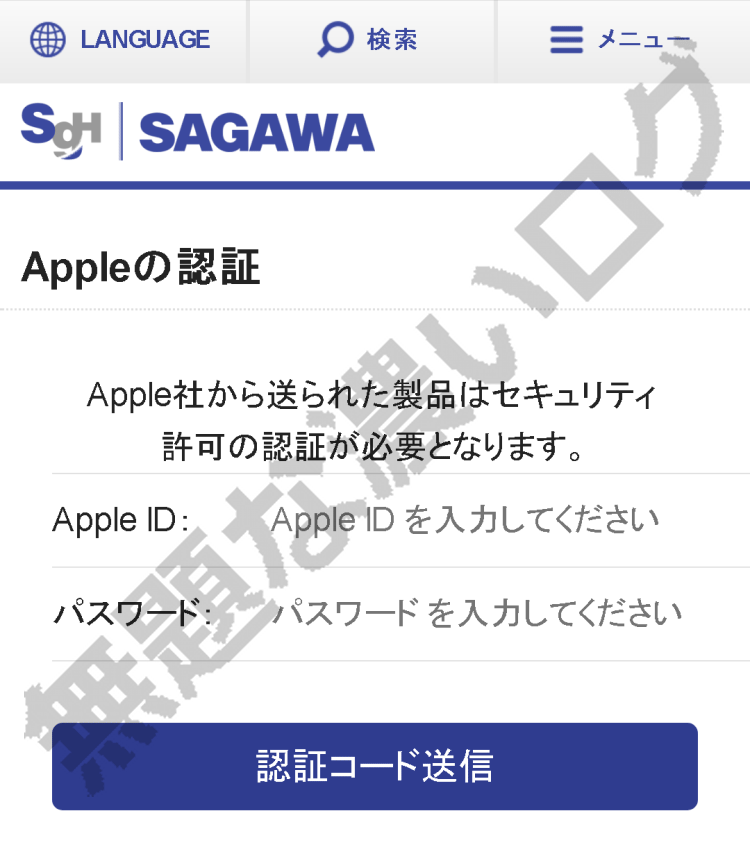

■ iPhone 向けにフィッシング詐欺が…

ただ、Apple iPhone や iPad のユーザーを狙って、ウイルス感染ではない別の手口が投入されていることも分かっています。

SAGAWA 携帯電話の認証 Appleの認証 Apple社から送られた製品はセキュリティ 許可の認証が必要となります。無題な濃いログ 携帯電話 携帯番号を入力してください Apple ID:Apple ID を入力してください パスワード:パスワード を入力してください [認証コード送信] 認証コード 検証コードを入力してください [確認する] ロード中...

- 偽サイトにアクセスすると、貨物追跡サービスと称して入力を要求

・ 電話番号

・ Apple ID × パスワード

→ フィッシング詐欺

これにダマされて送信してしまうと、商品の購入代金を通信料金にまとめて支払う キャリア決済を上限まで使い込まれる金銭被害 が発生するようです。

- ドコモ払い 上限5万円

- auかんたん決済 上限10万円

- ソフトバンクまとめて支払い 上限10万円

Android 狙うウイルスアプリの正体

ウイルス感染の流れを端折り、『偽サイトにアクセスしたらウイルス即感染! 偽サイトのボタンをタップするだけで情報が盗まれる!』 といった誤情報がある?

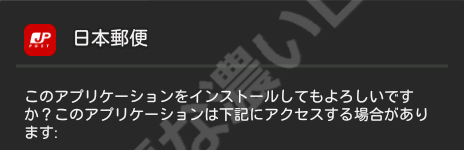

■ Android 感染にはインストールが必須

まず、Android ウイルスは勝手に強制インストールではありません。

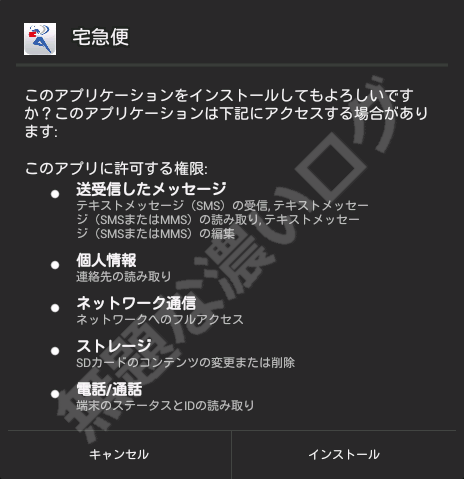

Android 端末にインストールを試みると、次のように 「このアプリケーションをインストールしてよろしいですか?」 として Android アプリの導入するからユーザーに確認する場面が必ずあります。

「No!」 とキャンセルできるワケです。

ただ、セキュリティに無頓着な一部の Android ユーザーさんは、正規アプリと錯覚してインストールボタンを躊躇せずタップする、つまり不正なアプリを自らの意思で取り込んでしまうようで…。

- Google Play ストアで配信されてる正規アプリ名

「日本郵便」

「佐川急便公式アプリ」 - 不正な Android アプリ (ウイルス)

「日本郵政」「日本郵便」「宅急便」「佐川急便」 と自称

アプリのアイコンも正規アプリの画像を悪用

■ Android 端末が乗っ取られて迷惑メールをばら撒く

Android ウイルスの感染でどんな症状が?

- Android 端末内にある電話番号や知り合いの連絡先が含まれている アドレス帳 のデータ を攻撃者に盗みとられる

- Android 端末を制御を乗っ取られる

ウイルス感染状態の Android 端末を攻撃者が遠隔操作して、佐川急便や郵便局を騙ったショートメールを不特定多数にバラまく

→ 100通分の SMS ショートメール送信料金が被害者に請求される

・ Androidを狙った、日本の宅配業者アプリを装うマルウェア – カスペルスキー

https://blog.kaspersky.co.jp/malicious-android-app-hitting-japan/

https://blog.kaspersky.co.jp/malicious-android-app-hitting-japan/

感染後、FAKESPY は、端末に保存されている SMS、アカウント情報、連絡先、通話記録、ユーザの入力情報を収集します。次に、収集した情報に基づき、正規アプリに偽装したオンライン銀行詐欺ツール(バンキングトロジャン)のような不正アプリを感染端末に送り込みます。 (トレンドマイクロの記事より引用)

個人情報の塊である自分のスマホがイイように悪用されて、赤の他人に迷惑をかけまくるから悲惨です。  <被害者が加害者に変貌する

<被害者が加害者に変貌する

<被害者が加害者に変貌する

<被害者が加害者に変貌する関連するブログ記事

これより先はプライベートモードに設定されています。閲覧するには許可ユーザーでログインが必要です。

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪