コピペ乗っ取り仮想通貨盗むウイルスChromeUpdate oobeldr [ClipBanker]

単なるコピペ作業がキッカケで、大事な 暗号資産 (仮想通貨) を盗まれるー!?

Windows ユーザーをターゲットに情報窃取型マルウェア RedLine Stealer (レッドライン・スティーラー) に感染した後、その RedLine Stealer を介して追加インストールされていた特徴的なマルウェア ClipBanker の紹介です。

マルウェア ClipBanker (読み方 クリップ・バンカー) の名称の由来は?

- clip … クリップボード (clipboard) のこと

- banker …

脅威の分類ではネットバンキング不正送金を意図したマルウェアを指す場面が多い?

この ClipBancker の窃取対象は暗号資産 (仮想通貨) のみ - 他の表現として 「clipper」 (クリッパー) と呼ぶことも

ClipBanker ウイルス 「ChromeUpdate.exe」

ファイル名 ChromeUpdate.exeMD5 dc715c5534a7bee1750636c80ad4a22e

SHA-256 399686dc158a026b4c83dcaa9dd00e99784f6175093f6d21781d208647ed3b4e

【セキュリティソフト ウイルス検出名】

Avast Other:Malware-gen [Trj]

Avira TR/Redcap.amgtzBitDefender Trojan.GenericKD.38487377ESET MSIL/ClipBanker.YS

Kaspersky HEUR:Trojan-Banker.MSIL.ClipBanker.genMcAfee RDN/PWS-BankerMicrosoft Backdoor:Win32/Bladabindi!ml Trojan:MSIL/ClipBanker.L!MTB

Symantec ML.Attribute.HighConfidence

Trend Micro TROJ_GEN.R002C0WLJ21 TrojanSpy.MSIL.CLIPBANKER.WLEX

■ Chrome 関連っぽい実行ファイル名で偽装

Windows ユーザーを欺くため、Google Chrome ブラウザのアップデート更新用プログラムっぽい名称 「ChromeUpdate.exe」 で動作する常駐プログラムです。

【ClipBanker 実行ファイルの場所】

C:\Users\[ユーザー名]\AppData\Roaming\ChromeUpdate.exe Firefly

【Windows レジストリ】

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

"ChromeUpdate" = "C:\Users\[ユーザー名]\AppData\Roaming\ChromeUpdate.exe" Firefly

なお、Google 製ソフトウェアのアップデート更新で起動する正規の実行ファイルの名称は 「GoogleUpdate.exe」 です。

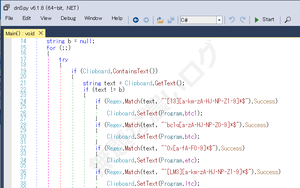

■ クリップボードの内容を監視する常駐プログラム

Windows のクリップボードは、コピペ作業 (コピー&ペースト) で一時的にデータを保管しておくための領域です。

- ユーザーがコピーしたテキストが暗号資産のウォレットアドレスだったら…

→ クリップボードの内容を攻撃者のウォレットアドレスにコッソリと書き換える - 暗号資産の送金先がコピペ作業で不正に書き換わった事実に気づかないと…

→ 暗号資産が攻撃者に送金されて普通に盗まれる金銭被害の発生

クリップボードの監視と書き換え以外の機能はなく、たとえば外部通信するような処理は存在しません。

■ クリップボード監視対象の暗号資産の種類

対応していた暗号資産の種類は 9 つでした。

トロン (TRON / TRX)

イーサリアム クラシック (ETC)

ビットコイン (BTC)

└ Segwit Firefly

ライトコイン (LTC)

ドージコイン (DOGE)

リップル (XRP) Firefly

ダッシュ (DASH) Firefly

バイナンスコイン (BNB)

モネロ (Monero / XMR)

ビットコイン (BTC)

└ Segwit Firefly

ライトコイン (LTC)

ドージコイン (DOGE)

リップル (XRP) Firefly

ダッシュ (DASH) Firefly

バイナンスコイン (BNB)

モネロ (Monero / XMR)

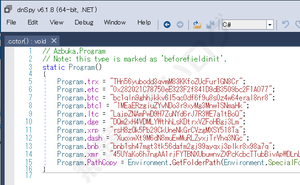

【暗号資産 ウォレットアドレス】

THn56yubodd3qvmM83KKfoZUcFur1GN8Cr

0x282021C78750eE323F2f841D9dB3509bc2F1A077

bc1qln9ghhjkkv6l5qc0df6f9u8s0z4w64eral8nr8

1MEaERzgiuZYvNDo3r9xyMg3Mnw1SNmaHk

LajpZNAmPwD9H7ZuNYd6rJ7R3WE7a1tBoQ

DQm2xH4VDMLYWthhLsKDtrxVZFoHBgj3Lm

rsH8zQk5Pb29CkUneNkGrCVzgMXSY518Ta

XuoxwXt9M6dN8muEwMuRLZyxjTrVhq3NGc

bnb1sh47mgt3tk56dafm2gj99ayqxj3plkr8x98a7q

45UYaKo6h7ngAA1rjFYTBNXUbuwnvZXPcKcbcTTubBivApWDLnL3gFKLTwc7PDW7QPcQbpVx2wKjr7fruCTaYRhu2cXAA2q

https://fireflyframer.blog.jp/31548444.html

ClipBanker ウイルス 「oobeldr.exe」

ファイル名 oobeldr.exeMD5 67486b272027c5c08c37d2a7dfa3b019

SHA-256 cb2f3c7a11ff1993ed3a24d396beeca0f06842b9cd9097351a7c8662250ec677

【セキュリティソフト ウイルス検出名】

Avast Win32:TrojanX-gen [Trj]

Avira TR/Crypt.XPACK.Gen8BitDefender Trojan.GenericKD.38487581ESET Win32/ClipBanker.ND

Kaspersky Trojan.Win32.Tasker.aupoMcAfee GenericRXOS-SY!67486B272027Microsoft Trojan:Win32/Sabsik.FL.B!ml

Symantec ML.Attribute.HighConfidence

Trend Micro TROJ_GEN.R002C0PA522

■ Microsoft 関連と同じ実行ファイル名で偽装

Windows ユーザーを欺くため、Microsoft 製のプログラム 「OOBE Loader」 と同じ名称 「oobeldr.exe」 で動作する常駐プログラムです。

【ClipBanker 実行ファイルの場所】

C:\Users\[ユーザー名]\AppData\Roaming\Microsoft\Protect\oobeldr.exe Firefly

【Windows タスクスケジューラ】

/C /create /F /sc minute /mo 1 /tn "Telemetry Logging" /tr "%APPDATA%\Microsoft\Protect\oobeldr.exe" Firefly

・

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪