ActiveXフィルターの無効化方法 IE11ブラウザFlash/Java/Silverlight

Windows パソコンの標準ブラウザ Internet Explorer(IE11) には ActiveXフィルター というセキュリティ機能が用意されてます。

これはIE11ブラウザ上で機能するプラグインの動作を制御する仕組みで、ActiveXフィルター が有効になってると次のプラグインの動作がブロックされます。

- Apple QuickTime … 再生プレーヤー単体の動作は影響なし

- Adobe Flash Player ←

- Java / JRE

- Microsoft Silverlight

- Windows Media Player … 再生プレーヤー単体での動作は影響なし

この中で、特に利用頻度が多いのが Adobe Flash Player でしょうか?

YouTubeやニコニコ動画といった動画配信サイトで必要だったり、ブラウザゲームだったり、とにかく動作環境に必須要件となってることが多いです。

<追記...> 動画配信サイトは Adobe Flash Player に代わって、マルティメディアファイルを標準で扱えるブラウザ内臓のHTML5プレーヤーを使用する体制に移りつつある。

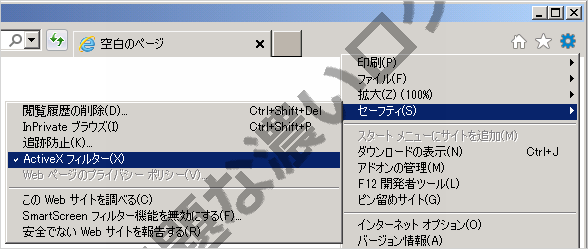

1. ActiveXフィルターの無効化を全体で解除

ActiveXフィルターの機能そのものを完全に無効化・停止するには?

ActiveXフィルターのの無効化

IE11ブラウザの [ツール](歯車マーク) → [セーフティ(S)] → [ActiveXフィルター(X)] のチェックマークを外します。

ただ、ActiveXフィルターを切るということは、PC のセキュリティ面ではスカスカな状態になることを意味するのでハッキリ言ってオススメしません。

それこそ Adobe Flash Player を 旧バージョンのまま更新しないで放置してるとウイルス感染(身代金型ウイルス、ネットバンキングウイルスなど)に巻き込まれるリスクが上がります。

2. ActiveXフィルターを特定サイトのみ無効化

ActiveX フィルター全体の無効化ではなく、ユーザーが手動で設定した特定のウェブサイトでのみ ActiveX フィルターを解除する方法があります。

コチラはセキュリティリスクを抑制できるのでオススメです。

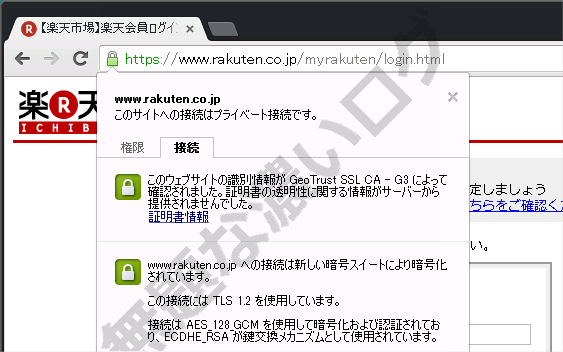

【1】

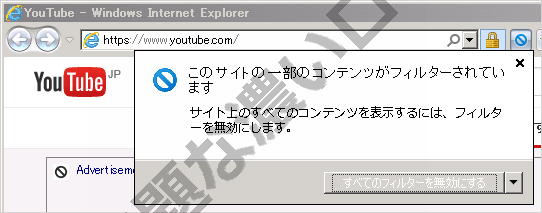

解除したいウェブサイト YouTube を例として挙げると、YouTube にアクセスして、IE11ブラウザのアドレスバー右側に表示された 水色マーク(円形に斜線) をクリックします。

YouTube でActiveXフィルターのブロック解除

【2】

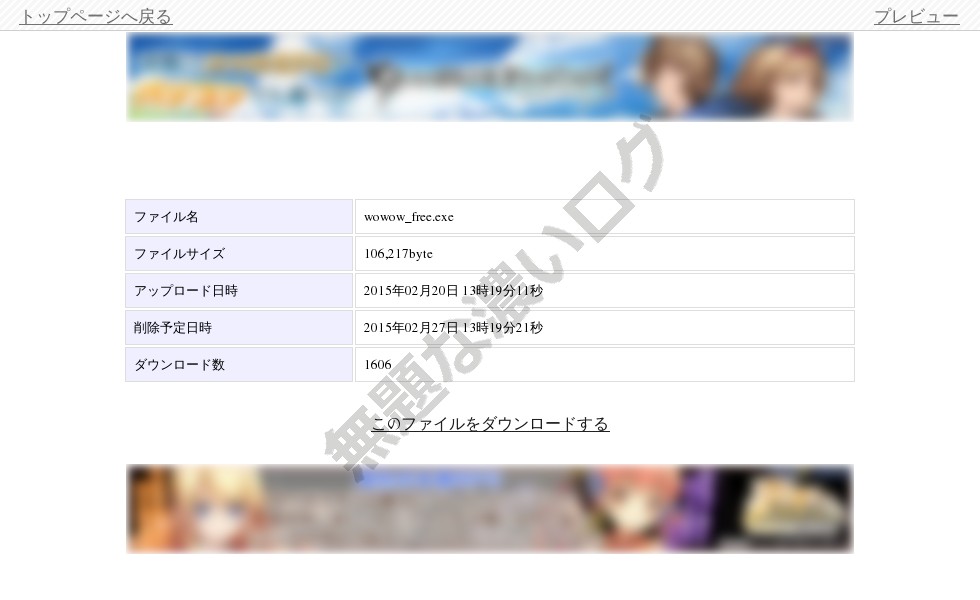

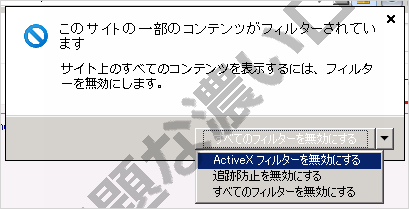

「このサイトの一部のコンテンツがフィルターされています」 ポップアップが表示されるので、右下のプルダウンボタン▼をポチッとな。

ActiveXフィルタ または 追跡防止 を無効にするオプション

3つ目は両方をいっしょに無効にするオプション

【3】

メニューから [ActiveX フィルターを無効にする] をポチッとな!

これで以降は YouTube のサイト内に限って ActiveXフィルター が機能しないようになります。

ノートパソコン dynabook が

ノートパソコン dynabook が  8万円から♪

8万円から♪