<迷惑メール>イオン銀行大切なお知らせ本人認証サービス詐欺フィッシング

日本の銀行 や オンラインゲームの開発会社 に成りすます攻撃者が、今度は イオン銀行 を勝手に名乗って成りすます日本語表記の 迷惑メール(スパムメール) を無差別にバラ撒く~。

件名 イオン銀行本人認証サービス / 本人認証サービス / イオン銀行より大切なお知らせです / 重要なお知らせ

送信者 【イオン銀行】 <ib@aeonbank.co.jp>

こんにちは!

(2015年*月*日更新)「イオン銀行」のシステムが安全性の更新がされたため、お客様はアカウントが凍結?休眠されないように、直ちにアカウントをご認証ください。

以下のページより登録を続けてください。

https://ib.aeonbank.co.jp/0040/B/B/B/C100/KBC11BN000B000.do

Copyright 2007-2015 AEON Bank,Ltd. All rights reserved.

元気に挨拶『こんにちは!』の出落ちシリーズです。  <もう見飽きたヨ…

<もう見飽きたヨ…

<もう見飽きたヨ…

<もう見飽きたヨ…誘導先はイオン銀行のフィッシング詐欺サイト

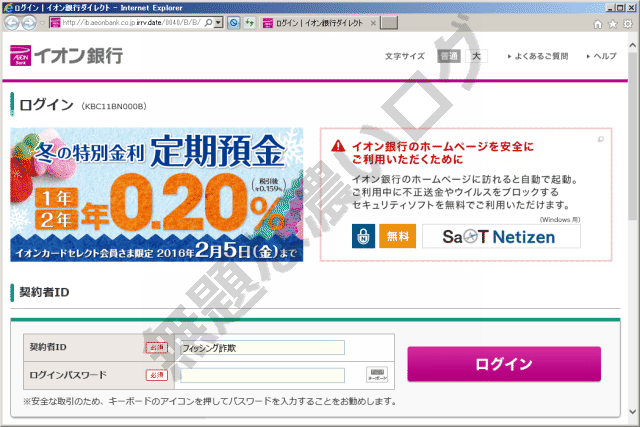

メール本文中のURLアドレスをポチッと踏ませてユーザーを誘導させる先は、イオン銀行のログインページを装った不正な場所です。

偽サイト 『ログイン | イオン銀行ダイレクト』

【イオン銀行フィッシングサイト URL 例】

http://ib.aeonbank.co.jp.axae[.]gift/0040/B/B/B/C100/KBC11BN000B000.htm

http://ib.aeonbank.co.jp.irrv[.]date/0040/B/B/B/C100/KBC11BN000B000.htm

http://ib.aeonbank.co.jp.tksrs[.]link/0040/B/B/B/C100/KBC11BN000B000.htm

http://ib.aeonbank.co.jp.irsk[.]sexy/0040/B/B/B/C100/KBC11BN000B000.htm

契約者 ID とパスワードの入力フォームが用意されていて、イオン銀行の公式サイトから画像とかデザインごとパクって見た目の偽装はカンペキだけど、ブラウザのURLアドレス部分に注意を払いましょ~!

<感染! 感染! 感染!

<感染! 感染! 感染!

<むしろウイルスメール対策は完璧バッチリとか誤解する危険性も

<むしろウイルスメール対策は完璧バッチリとか誤解する危険性も

<違いは

<違いは